Podcast: Play in new window | Download (Duration: 39:26 — 90.2MB) | Embed

S'inscrire aux pocasts via une plateforme : Apple Podcasts | Spotify | Amazon Music | Android | Pandora | Podcast Index | Deezer | RSS | More

Fred Tep (Fr3sh), Hack3r Étique

Hacker éthique Freelance / Pentester OSCP / CTF Player

Podcast Radio :

La vidéo de l’interview Webcam est disponible en bas de page

Parcours, le Hacking

Stéphane Lambert : Aujourd’hui avec Fred Tep, nous allons parler de hacking éthique. Tu vas bien ?

Fred Tep : Oui, ça va, très bien.

Stéphane Lambert : Bon, dis-moi, qu’est-ce que c’est que le hacking ? Définition, etc., Parce que les gens s’imaginent plein de choses, on pense à plein de trucs quand on parle de hacking, mais il y a l’imaginaire et puis il y a la réalité.. Qu’est-ce que c’est que le hacking ?

Fred Tep : Alors, le hacking est un terme est très très large en fait, qui ne s’applique pas forcément qu’aux ordinateurs. Un bricoleur du dimanche qui va monter sa machine à laver sur son vélo, par exemple, pour la faire fonctionner, ça, ça va être un hacker. Moi, plus spécifiquement, je m’intéresse à tout ce qui est hacking informatique. Mais voilà, le hacking, ce n’est pas que de l’informatique.

Stéphane Lambert : Le hacking, c’est, si j’ai bien compris, le concept de comprendre, analyser, arranger à sa manière, profiter, optimiser… Bidouiller, en fait…

Fred Tep : Oui, c’est ça : bidouiller. C’est vraiment le bon mot. Pour moi, l’essence du hacking est dans le gamin qui va démonter son jouet pour comprendre comment il fonctionne. Et après, peu importe ce que tu fais avec ton jouet, des fois, tu n’arrives pas à le remonter, mais des fois, tu peux en faire autre chose.

Stéphane Lambert : Alors, dans notre métier, il y a une tradition du hacking. Il y a des noms célèbres qui sont connotés par rapport au hacking.

Fred Tep : Alors, oui, je pense que le plus célèbre, ça doit être Kevin Mitnick, parce qu’il a été poursuivi par la CIA pendant cinq ans avant de se faire arrêter. Mais oui, c’est le hacker, le pirate repenti qui maintenant, offre ses services aux différents gouvernements.

Stéphane Lambert : Ça, c’est un excellent exemple, parce que c’est la personne qui m’a influencé quand j’étais en fac de maths. Parce qu’à l’époque, on avait très peu d’informations qui arrivaient. On avait quelques magazines papiers, et il n’y avait pas forcément encore Internet. On récupérait des DAT du Brésil chez Razor, ou d’autres trucs, pour se faire passer entre nous les logiciels. On s’appelait en pleine nuit pour savoir qui avait réussi à déplomber le dernier 3DS Max, tout ça, parce que c’était l’époque des graveurs de CD-ROM, et qu’on apprenait comme ca. Et puis, on écrivait « Libérez Kevin » partout… Et ensuite, il y a eu un film sur Kevin Mitnick. Et il a sorti un livre qui s’appelait « L’art de l’invisibilité » (ainsi que « L’art de la supercherie »). Et il a expliqué sa vie. Et en fait, on s’est rendu compte que c’était un magouilleur. C’était quelqu’un qui avait réussi à comprendre comment marchait le système des tickets de bus en Californie et puis qui avait tout simplement truandé les tickets de bus pour pouvoir prendre le bus gratuitement. C’est quelqu’un qui, en fait, trouvait des failles, et puis qui n’était pas forcément super honnête non plus. Donc, il y a la légende du hacking. Et puis, il y a la réalité aussi. Mais dans ton cas, à toi, ce qui m’intéresse, c’est que c’est devenu un métier.

Fred Tep : Oui, alors moi, je suis mandaté par les entreprises pour essayer de rentrer dans leur système. Alors que ce soit un site Internet ou un environnement réseau avec un Active Directory, par exemple. Donc, l’idée, c’est que j’essaie de rentrer dedans pour ensuite pouvoir faire un rapport et expliquer aux gens par où je suis rentré pour que les personnes chargées de la maintenance du parc informatique soient capables de le sécuriser.

Stéphane Lambert : Voilà, c’est la grande différence. T’es pas en train d’essayer de détourner les pensions de retraite des vieilles dames. T’es en train de regarder si les sociétés fonctionnent correctement et s’il y a des vulnérabilités pour justement les protéger des personnes mal intentionnées.

Fred Tep : Oui, tout à fait, c’est ça.

Stéphane Lambert : D’où la définition de hacker éthique.

Fred Tep : Tout à fait.

Stéphane Lambert : On avait eu ici Jean-Yves Cheveux il y a quelques mois. Il fait partie du réseau RCM, si tu connais le réseau RCM de la police nationale (Réseau des Référents Cybermenaces). C’est la police nationale qui a lancé un grand mouvement en France pour expliquer aux hôpitaux, aux sociétés, aux entreprises, qu’il fallait se protéger pour la sécurité informatique. Et puis ils demandent d’avoir des relais locaux dans différentes régions pour leur réseau. C’est pour sensibiliser, parce que je crois qu’il y a énormément d’attaques sur les infrastructures, beaucoup plus qu’on ne se l’imagine. Ils racontaient quand même beaucoup d’histoires affolantes.

Alors, toi, ton métier consiste à étudier les SI, voir si tu peux rentrer dans les SI, si tu peux accéder à l’information. Concrètement, si tu viens, si un hôpital t’appelle ou une société t’appelle, tu vas voir si jamais on peut accéder aux données des patients, si jamais tu peux modifier l’information qu’ils ont chez eux ? Comment est-ce que tu es arrivé à faire ce métier-là ?

Fred Tep : Ça me fait sourire. Alors moi, j’ai grandi avec un ordinateur. Mon premier programme, je l’ai fait, j’avais peut-être 10-11 ans. Enfin un CM2, je me souviens que c’était un CM2.

Stéphane Lambert : Donc 77, tu m’as dit. Donc c’était 88. Donc c’est pas le ZX81, c’est un petit peu après.

Fred Tep : Amstrad CPC 464 à cassette.

Stéphane Lambert : Une bonne bête ça. Déjà, on s’amusait bien là-dessus, c’était bien ça.

Fred Tep : Et donc voilà, mon premier programme, je l’ai fait là. Ensuite, j’ai démonté les PC et j’ai installé Windows pour mon père qui avait monté son cabinet d’expertise comptable.

Stéphane Lambert : Et l’Amiga ?

Fred Tep : Ah non, je n’ai pas eu.

Stéphane Lambert : Il a raté l’Amiga. Quel dommage 🙂 C’était vraiment l’ordi des hackers ! C’était vraiment le truc des bidouilleurs, l’Amiga. C’était génial.

Fred Tep : Non, je n’ai pas du tout eu ça. Et de fil en aiguille, j’ai étudié ça. Toujours l’informatique, un peu de loin, parce que je n’ai pas du tout fait ça comme étude. J’ai fait des études de chimie organique. Mais à un moment donné dans ma vie, j’ai décidé de rentrer en Dordogne pour pouvoir travailler en Dordogne. Donc, j’ai un peu abandonné la chimie, et je me suis lancé comme graphiste et web designer, webmaster. Et donc, j’ai programmé en PHP, j’ai installé ensuite des Joomla… Donc, j’avais une petite agence de com qui faisait ça. Et il y a 10-12 ans, je me suis fait pirater. Et là, je me suis dit que ce n’était pas bon. J’avais quand même pas mal de gros clients. Donc, je me suis dit qu’il fallait que je comprenne ce qui s’est passé, parce que ça ne me convenait pas. Je ne voulais pas risquer que des données soient récupérées par des pirates. Donc, j’ai commencé à mettre la main dedans, en m’y intéressant. Et en plus, à cette époque-là, il y a 10 ans, c’était quand même beaucoup plus facile qu’il y a 20 ans quand je faisais mes études, car il y avait quelques infos. Enfin, c’était le début d’Internet. Il y avait quelques infos. Moi, je m’intéressais au phreaking à cette époque-là. Donc, phreaking, c’est comment on téléphone gratuitement. Et en fait, là, il y a 10 ans, il y avait toute l’info dont j’avais besoin. Donc, j’ai mis la main dedans et puis, ça n’a pas arrêté. J’ai appris, appris, appris. Et il y a 3 ans, j’ai décidé de m’installer Hackeur Éthique.

OSCP, l’Anglais, le physique

Stéphane Lambert : Alors, il faut quand même préciser que ce domaine professionnel, aujourd’hui, c’est une vraie profession. Ce n’est plus n’importe qui, qui vient en disant « j’ai trouvé un gadget quelque part, j’appuie sur un bouton magique et je me mets en valeur ». Non, non, non. Il y a des véritables certifications. Je crois que toi, d’ailleurs, tu as passé ce qu’on appelle l’OSCP. C’est-à-dire que tu peux dire que tu as un certain niveau pour faire quelque chose. Aujourd’hui, le fait de faire des tests de sécurité, de réseau, de hacking informatique est quelque chose, on ne va pas dire d’homologué, mais de labellisé. Il y a une réalité, en fait. Ce n’est pas du flanc.

Fred Tep : Non, non, ce n’est pas du tout du flanc. C’est juste qu’en France, on a une bonne dizaine d’années de retard. Les Américains ont compris ça bien avant nous. Et du coup, la certification que j’ai passée, c’est une certification américaine qui est valable à l’international et, oui, qui justifie du fait que je suis capable de pirater une machine.

Stéphane Lambert : Yes because you speak English I believe 🙂

Fred Tep : Yes I do.

Stéphane Lambert : Because you had some studies in England, and I blelieve you have some parents in Asia, right ?

Fred Tep : Oui, j’ai appris l’anglais. J’ai passé trois ans en Angleterre. Il faut peut-être qu’on continue en Français pour les auditeurs 🙂

Stéphane Lambert : Oui, oui, moi, ça ne me dérangera pas, j’ai passé dix ans expatrié, donc ce n’est pas un problème 🙂 Bon, c’est pour les auditeurs.

Il faudra dire que dès que c’est un petit peu technique, de toute façon, il faut parler anglais, ou ne serait-ce que le lire. Tu ne peux pas prétendre avoir une approche technologique un peu pointue si tu ne connais pas au moins la langue étrangère anglaise. C’est impossible.

Fred Tep : Ah oui, oui, c’est sûr. Toute ma journée est en anglais, en fait. Si bien que quand ma femme rentre, des fois, je lui parle en anglais.

Stéphane Lambert : Oui, à une époque, je mélangeais le thaï aussi avec:)

Est-ce que le hacking est vraiment aujourd’hui professionnellement plus lié à certaines technologies qu’à d’autres?

Fred Tep : Alors, le hacking, ça va être surtout sur de l’informatique. Donc, on va faire des tests d’intrusion dans un SI. Mais pas que, parce qu’il y a aussi du hacking physique où on demande à des gens de rentrer dans l’entreprise.

Stéphane Lambert : Ah oui, Kevin MItnick disait que la plus grande faille de sécurité, c’était l’humain.

Fred Tep : Oui, tout à fait. Alors, il y a une grosse part psychologique. Alors, attends, je reviens à ce truc. Dans mon sac, j’ai un kit de lock picking, par exemple, parce que dans les ETF, de temps en temps, on va se retrouver à essayer d’ouvrir une serrure. Ça, c’est du hacking physique, ça existe. Moi, je ne suis pas bon du tout.

Stéphane Lambert : Tu sais crocheter une serrure?

Fred Tep : Alors, je sais le faire. Je ne suis pas très bon là-dedans, mais je sais le faire. Mais il y a des gens dont c’est le métier, ils font que ça : de l’intrusion physique. Donc, ils vont crocheter des serrures, ils vont copier des cartes d’accès pour pouvoir rentrer dans un bâtiment. Ils vont faire du tailgating, donc je se coller à la personne et comme ça, pouvoir rentrer sans avoir à badger. Ça, c’est une autre sorte de hacking, et c’est un métier à part entière.

Stéphane Lambert : Duplication de cartes bleues, duplication de cartes d’entrée avec des appareils. Si tu es à 20 ou 30 centimètres, tu peux arriver à les copier. Et après, tu peux les utiliser…

Fred Tep : Oui, tout à fait.

Stéphane Lambert : Parce que là, effectivement, l’audit de sécurité, ce n’est pas qu’aller sur un clavier depuis une distrib Linux Kali, je suppose, en lançant des outils de scan et autres. C’est aussi voir si on peut carrément rentrer au serveur physiquement, c’est ça en fait?

Fred Tep : Oui, oui, c’est ça, c’est ça, ce qui est le cas assez souvent en fait. À la bibliothèque chez moi, le serveur est dispo dans une salle qui est ouverte.

Stéphane Lambert : Et puis, si tu as une bonne petite clé USB, tu auras toujours un coin où la mettre pour tout casser ?:)

Fred Tep : Tout à fait. Moi, je bosse beaucoup avec le Raspberry Pi, avec une version de Kali installée dessus. J’ai juste à le brancher et puis c’est parti.

Stéphane Lambert : Le Raspberry Pi est une jolie petite bête. J’ai des trucs à vendre d’ailleurs autour du Raspberry pour ceux qui veulent 🙂

Technos, demandes, éthique..

Stéphane Lambert : On a eu une petite discussion informatique, tous les deux. Je suppose qu’en tant que professionnel, tu vas plutôt graviter autour de tout ce qui va être OpenBSD, FreeBSD, Linux, plutôt que les choses plus propriétaires?

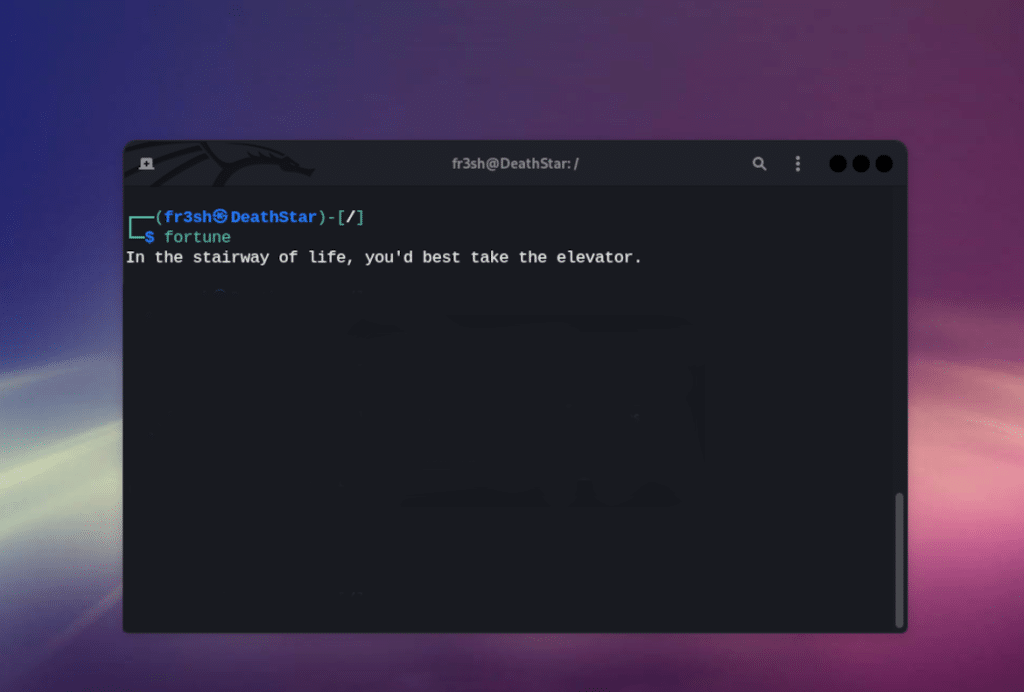

Fred Tep : Oui, moi, j’ai du Windows, j’ai un Active Directory à la maison, mais c’est un labo pour voir comment je fais pour le hacker. Sinon, c’est du Kali ou du Debian ou du Ubuntu. Debian ou Ubuntu.

Stéphane Lambert : Et pourquoi est-ce qu’on parle beaucoup de la suite Kali Linux avec les outils qu’il y a dessus? Qu’est-ce qui est particulier avec cette suite?

Fred Tep : C’est une distribution Linux qui est faite pour les hackers. La moitié des outils dont on a besoin sont déjà installés dessus. Tout est configuré. Il y a un serveur comme il faut. On peut tout faire avec. Tout est déjà préinstallé, donc il n’y a pas besoin de passer des heures à réinstaller les outils. Après, il y a Parrot OS aussi qui fait à peu près la même chose. Moi, j’ai commencé avec Kali, c’est une distribution que j’aime bien, donc je reste avec Kali. Mais Parrot fait la même chose.

Stéphane Lambert : Oui, les gens croient qu’il y a un ou deux systèmes d’exploitation, mais non. Je me souviens par exemple de QNX, qui rentrait sur une disquette, et qui offrait un bureau, un navigateur internet, des jeux, le tout sur 1.4M. Donc, il y a plein d’exploitations différentes qui existent. Il y a aussi de l’embarqué, tout ça et autres.

Concrètement, qui sont tes clients aujourd’hui?

Fred Tep : Il n’y a pas de client type. C’est toute entreprise ou association, avec un bon parc informatique quand même. Ou ça peut être quelqu’un qui travaille tout seul : j’ai un client qui a un site internet où il propose des prestations pour les gens qui veulent louer des immeubles. Et donc il avait besoin de mes services, car il a pas mal de clients en France, il avait besoin d’un audit pour savoir comment ça tenait. Mais lui est tout seul. Autrement, j’ai aussi fait un Ehpad. Il n’y a pas de client type en fait. Je travaille pour tout ceux qui en ont besoin. Moi, je n’ai pas de ségrégation.

Stéphane Lambert : Oui, c’était juste pour savoir quel était le client type qui venait te voir et ce qu’il te demandait de faire.

Fred Tep : Non, je n’en ai pas, parce que je peux aussi bien faire du web avec un serveur Apache et du PHP qui tourne dessus, qu’un Active Directory. Il n’y a pas de règles. J’ai fait du Java il n’y a pas longtemps. Il n’y a aucune règle. Je suis assez flexible. Je ne fais pas les voitures par exemple. Mais le reste, tant que c’est derrière un ordinateur, je peux m’y coller.

Stéphane Lambert : Un jour peut-être ! Parce qu’un jour, il y aura du JavaScript dans les bus et les voitures, au rythme où on va:) Pourquoi pas….

Fred Tep : Oui, et il y a déjà les systèmes embarqués. En général, c’est des petits Linux. Mais il y a aussi tout un tas de technologies avec des ondes. Moi, je ne suis pas du tout calé là-dedans. C’est aussi physique, ça. Il y a d’ailleurs des techniques pour piquer des voiture. Il y a des techniques assez bluffantes où ils ont des antennes. Ils se mettent au bord de la maison. Ils relaient la clé. Parce que la clé émet un signal. La télécommande, les cartes, ce ne sont pas des clés, ce sont des cartes pour ouvrir les voitures. On peut relayer le signal à la voiture qui va être 20, 30, 50 mètres plus loin. Et ouvrir la voiture comme ça, et partir avec.

Stéphane Lambert : Oui, j’ai vu. C’est pour ça d’ailleurs que maintenant, on vend des cages de Faraday pour mettre tes clés de voiture dedans quand tu es chez toi. Pour éviter justement que des gens depuis le trottoir, te piquent ta voiture. C’est assez répandu en Angleterre. J’ai vu passer ça.

Dans l’informatique, est-ce qu’il arrive qu’on te demande de faire des choses un peu borderline ? Par exemple, « J’ai un client qui n’a pas payé, récupère-moi le cours de source ». Des choses comme ça, ça peut arriver ?

Fred Tep : Oui, ça arrive. J’ai deux cas de figure récents dont je peux parler. Je ne citerai personne… J’ai une dame qui m’a appelé parce qu’elle s’est faite… Elle était sur un site de rencontre et elle s’est fait hâper par une autre femme. Elle est homosexuelle. Certainement pour lui soutirer de l’argent, mais en fait, ça n’arrivait pas. L’histoire a duré trois, quatre mois. Et en fait, elle m’a appelé parce qu’on commençait à rentrer dans le système où la dame tombait malade, ce qui est assez classique. Elle m’appelait pour savoir si je peux connaître qui est derrière un numéro de téléphone.

Stéphane Lambert : De la vérification d’identité.

Fred Tep : Évidemment, je lui ai dit non. J’ai essayé de lui faire comprendre que c’était forcément une arnaque, qu’on ne pouvait pas faire confiance à quelqu’un qui ne nous donnait pas son nom. Pour moi, c’était drôle. Pour la dame, c’était beaucoup moins drôle. Et après, j’ai un entrepreneur qui m’a demandé si je pouvais espionner sa maîtresse. Là, j’ai dit non aussi.

Stéphane Lambert : Ce sont des choses qui sont plus du domaine du détective privée. Ce n’est plus de l’intrusion, ce n’est plus de l’informatique.

Fred Tep : Techniquement, ça aurait pu. Mettre un espion dans le téléphone, ça aurait pu. Mais je ne fais pas du tout cela. Il faut que les gens règlent leurs problèmes personnels eux-mêmes. Là, ce n’est pas en espionnant qu’on va régler le problème.

Outils, Man in the Middle…

Stéphane Lambert : Imaginons que tu aies une boîte comme Dassault et autres qui viennent te voir. Qu’est-ce que tu vas utiliser comme outil pour vérifier que le récit est sécurisé ?

Fred Tep : J’en ai tout un tas d’outils. Si on part sur un Active Directory… Je vais décrire un peu comment je fais. L’accès normal d’un pirate, c’est à 95 % via un fichier. Soit tu ouvres une pièce jointe qui n’est pas bonne, soit tu cliques sur un lien qui n’est pas bon. Et via diverses méthodes, ils vont récupérer un accès sur l’ordinateur. Moi, plutôt que faire ça, parce que ça, ça peut se faire, mais c’est plutôt les Red Teamers qui font ça, donc c’est un niveau au-dessus quand même. J’envoie soit mon Raspberry Pi chez le client, soit j’y vais, et je me connecte depuis l’infra du client. Ça se connecte à mon serveur. J’ai un serveur qu’on appelle un serveur C2, Command & Control, qui va me permettre d’être connecté au réseau et de lancer des scans. Donc là, je vais vérifier déjà un peu comment est le réseau, quelles machines sont présentes sur le réseau, à l’aide de Nmap. Nmap est un scanner réseau assez classique. Il y a plein de gens qui l’utilisent, et pas que les hackers. Et ça permet de savoir qui est sur le réseau, quels sont les ports ouverts, par exemple, entre autres… Et ça va déjà permettre de voir si on peut faire quelques attaques. Parmi ces attaques-là, il y en a une hyper classique qui marche presque tout le temps. C’est une attaque qu’on appelle « Man in the Middle ». Donc, c’est l’homme qui est au milieu. Donc, c’est comme si on écoutait une conversation et puis on relayait la conversation. Là, moi, je fais ça avec un outil qui s’appelle Responder. En fait, il fait croire qu’il est un serveur. Et donc, les ordinateurs vont se connecter à ce serveur. Mais en fait, comme c’est moi, je peux intercepter ce qu’on appelle un hash. Et le hash, c’est le mot de passe qui est chiffré. Et une fois que j’ai ça, je ramène tout à la maison, sur l’ordi qui est juste en dessous, là, parce qu’il a une très bonne carte graphique. Et je vais essayer de craquer le hash. Craquer le hash, ça veut dire trouver le mot de passe.

Stéphane Lambert : Carte graphique donc beaucoup de GPU, donc beaucoup de puissance de calcul.

Fred Tep : Oui, c’est ça. Ce n’est pas tellement la vitesse, c’est qu’on peut faire énormément de calculs en même temps. Et c’est ce qui fait que ça va très, très vite.

Stéphane Lambert : Oui, les fermes Bitcoin et autres utilisent des cartes graphiques. Ils n’ont pas des processeurs Intel, il faut le savoir. Ce sont des GPU Nvidia. Donc, en fait, tu récupères le hash du SSL du mot de passe et puis tu vas le décrypter.

Fred Tep : Oui, alors je vais le craquer. Techniquement, on ne le déchiffre pas. On le craque parce qu’en fait, le déchiffrer, ça voudrait dire j’ai une clé, je rentre la clé et ça déchiffre le code.

Stéphane Lambert : Tu sais que le protocole SSL est vérolé. La CIA a une clé pour rentrer dans le code.

Fred Tep : Ce n’est pas du SSL que je récupère. C’est un hash Windows. Alors, il s’appelle net-ntlmv1 ou 2. Et en fait, c’est ce qui permet à Windows d’authentifier les ordinateurs entre eux. Et une fois que j’ai récupéré ça, je peux le craquer. Et si je le craque, j’ai donc le mot de passe en clair. Là, je vais pouvoir très souvent me connecter à n’importe quel domaine si on est sur un Active Directory, n’importe quel ordinateur. Et une fois que je suis dans l’ordinateur, après, je vais essayer d’élever mes privilèges.

Stéphane Lambert : Ça, c’est la faille centrale des trucs Microsoft.

Fred Tep : C’est une des failles centrales. Il y en a plein d’autres. Mais celle-là, elle est assez grave. Parce qu’en fait, c’est assez facile de se protéger contre ça. Mais par défaut, la façon de se protéger n’est pas activée. Donc, par défaut, je ne sais pas, peut-être 90 % des audits que j’ai fait avaient ce problème-là. Donc, ça, c’est une des façons de faire. Après, ce que j’aime bien faire, c’est aussi avoir un ordinateur. Donc, je fournis une clé USB (qui n’est pas une clé USB). Je l’ai sous la main, là. C’est ça. Voici la version démontée. Mais là-dedans, je ne sais pas si on le voit, mais il y a une petite carte que je peux écrire. Et en fait, ça, ça émule un clavier. Donc, en gros, je peux me télécharger une porte d’accès que je vais lancer, qui va se connecter à mon serveur. Et donc, après, via ça, j’ai accès directement à la machine. En gros, ça simule un phishing. Moi, j’aime bien le faire auprès des entreprises parce que, du coup, on simule un phishing. On simule un attaquant qui est sur le réseau interne avec ce que j’ai dit tout à l’heure, là, mon Raspberry Pi. Et comme ça, je peux très vite monter le niveau de sécurité de l’entreprise parce que j’ai fait la plupart des attaques. Parce qu’en fait, une boîte de cybersécurité, en général, elle va proposer plusieurs types de tests d’intrusion. Moi, ce que j’essaie de faire, c’est que j’essaie de les faire tous en même temps, même si je ne les fais pas tous au maximum. En fait, je fais un test externe, un test interne et je fais ce truc-là. Et du coup, ça permet d’élever le niveau de sécurité très rapidement, à moindre coût. Voilà, en gros. J’espère que je n’ai pas été trop technique:)

Conseils de base. Microsoft…

Stéphane Lambert : Si tu devais conseiller quelque chose aux entreprises, donc ça veut dire la personne qui dirige l’entreprise, ça veut dire les gens qui travaillent dans l’entreprise, ça veut dire les techniciens, y compris les développeurs qui sont dans l’entreprise… Quelques bonnes habitudes à prendre maintenant, tout de suite, pour faire les choses mieux ?

Fred Tep : Alors oui, ça, c’est assez compliqué. Je trouve que l’essentiel aujourd’hui, vu la complexité des infras, c’est de faire un audit. C’est la première chose que l’on doit faire. Et après, via l’audit, nous on va émettre des recommandations. Quand je dis nous, c’est hacker éthique ou pen tester. On émet des recommandations, et on explique ces recommandations. Donc là l’idée, c’est que les gens qui sont en charge de l’informatique vont monter leur niveau de compétence en lisant le rapport qu’on a fourni. Parce qu’il n’y a pas de solution hyper miracle. Mais sinon, pour les utilisateurs, le mot de passe, c’est vraiment primordial. Il faut que le mot de passe soit super compliqué.

Stéphane Lambert : Un mot de passe évolué, déjà. C’est une recommandation importante.

Fred Tep : Oui. Je pense que si je n’avais qu’une recommandation à faire, ça serait celle-là. Parce qu’il y a tout le temps un mot de passe qui leak quelque part. Même s’il est complexe. Moi, la dernière fois, j’ai trouvé un mot de passe dans un serveur, qui était mal configuré.

Stéphane Lambert : Oui, mais ne pas mettre le mot de passe sur un post-it, quelque part, accessible à tout le monde, ce genre de choses.

Fred Tep : Chiffrer tous les portables, par exemple. Ça aussi, c’est une action qui est facile à faire. Mais moi, par exemple, si je récupère un portable, même s’il est éteint, je peux rentrer dedans. Ne serait-ce que s’il n’est pas chiffré. Il suffit juste de sortir le disque dur et on a accès à tout ce qu’il y a à l’intérieur.

Stéphane Lambert : Comment je fais pour chiffrer mon iPhone ?

Fred Tep : Ah oui, je parlais de l’ordinateur portable.

Stéphane Lambert : L’ordinateur portable, tout à fait, OK. Oui, alors là, effectivement, pour l’ordinateur en tant que lui-même, déjà, ne pas avoir les droits administrateurs root par défaut. Ça, c’est quelque auquel personne ne pense. Et pourtant, c’est tellement important, tellement crucial. Donc, c’est bien d’avoir une gestion d’utilisateurs. On ne se loque pas en tant que root, on ne se loque pas en tant qu’administrateur. Surtout chez Microsoft, parce que par défaut, c’est comme ça. Tu as tous les droits, donc c’est bien de faire un utilisateur un peu réduit. Ça, c’est important. Et si on le peut, faire de l’encryption de disques durs, ça, c’est intéressant aussi.

Fred Tep : Oui, c’est vrai que souvent, par défaut, souvent, les administrateurs systèmes laissent l’administrateur local de Windows sur la bécane. Et souvent, l’utilisateur, le salarié a accès à l’admin local. Et ça, c’est aussi très, très grave, parce que c’est ultra simple d’élever ses privilèges en tant qu’admin local. Et une fois qu’on est admin local, on peut tout faire.

Stéphane Lambert : Et puis, ce n’est pas forcément de sa faute. Il va lancer un programme qui, lui, aura les droits que lui a. Et c’est là que tu casses.

Fred Tep : Oui, par exemple, oui.

Stéphane Lambert : Ensuite, faire les mises à jour.

Fred Tep : Ah oui, les mises à jour, oui, oui. Ça, c’est obligatoire. Alors, je n’y pensais même pas tellement cela semble évident. Mais en fait il n’y a pas longtemps, j’ai eu une personne qui me dit : « moi, les mises à jour, je ne les fais que tous les deux mois ou tous les trois mois, parce que c’est long chez Microsoft ». Et c’est vrai que c’est long chez Microsoft. Mais je lui dis, « Non, il faut le faire ». Parce qu’en fait, il y a des 0D tous les jours. Patch Tuesday, la semaine dernière, il y en avait six… Alors, Patch Tuesday, c’est la mise à jour de Windows tous les mardis. Ils font une mise à jour. Il y avait six vulnérabilités avec. Je crois qu’il y avait six 0D dessus. Donc, ça, il faut le patcher dès qu’on peut.

Stéphane Lambert : Et ça, c’est la vulnérabilité connue. Si on patche une vulnérabilité, ça veut dire qu’elle était là avant. Et quand on la patche, c’est pareil sur WordPress et les autres trucs. On voit des bugs qui arrivent. On voit les failles de sécurité qui sont corrigées. Mais si le patch arrive, ça veut dire qu’elles étaient là avant.

Fred Tep : Oui, bien sûr, bien sûr.

Stéphane Lambert : Elles ont été juste repérées, en fait.

Fred Tep : C’est ça. Par, en général, une équipe qui travaille chez un éditeur d’antivirus. Ils vont voir qu’il y a quelqu’un qui exploite telle faille. Ils vont essayer de comprendre comment ça fonctionne. Et du coup, après, ils vont la renvoyer à Microsoft.

Stéphane Lambert : Tu es capable d’analyser un logiciel, un code source ?

Fred Tep : Oui, je n’aime pas ça, mais je suis capable. Ça s’appelle du reverse engineering. Et oui, j’ai quelques outils pour faire ça. Je ne suis pas très bon là-dedans.

Stéphane Lambert : Ça, c’est autre chose. C’est pour décompiler et refaire les sources par rapport à un truc compilé. C’est bien cela ?

Fred Tep : Oui, c’est ça. Mais du coup, tu vois le code source et tu peux l’analyser. Et souvent, on va s’en servir pour récupérer un mot de passe parce qu’il a été chiffré via telle fonction. Et en fait, on a besoin de la fonction à l’intérieur. Donc, on va décompiler pour trouver la fonction.

Stéphane Lambert : C’est un base encode 64, généralement. D’ailleurs, ils font tous pareil.

Fred Tep : Oui, mais alors ça, si c’est ça, on n’a pas besoin de décompiler.

Stéphane Lambert : Tu avais vu, toi, le source de Windows XP qui avait leaké en 2004 ou 2003 ?

Fred Tep : Alors, j’ai vu passer ça, mais je ne m’y suis pas du tout intéressé. En ce moment, je m’intéresse un peu plus au noyau Windows pour essayer de passer outre les EDR.

Stéphane Lambert : C’est le même, ils ne l’ont pas changé. Le code de Windows XP qui est sorti en 2004 : ils ont juste rajouté des couches dessus. Ils ne l’ont pas réécrit. Donc, tu as tous les accès qui sont dedans.

Fred Tep : Non, mais oui, ça, c’est sûr. Oui, oui, ça, c’est sûr. Ils rajoutent des couches et des couches et des couches. Mais ils sont en train de réécrire, en ce moment, Windows 11. Ils réécrivent le noyau en Rust.

Stéphane Lambert : Tu vois, ils auront mis longtemps. Ils auront mis quasiment 20 ans.

Fred Tep : Oui. Oui, mais ça, c’est le problème des éditeurs qui gagnent de l’argent avec leur logiciel. Moi, je ne leur jette pas la pierre. Ils ont une contrainte qui est de gagner de l’argent. Donc, il faut faire du code qui soit efficace et pas cher. Donc, le code n’est pas souvent fiable.

Stéphane Lambert : Si je travaillais comme ça, moi, ça fait longtemps que je n’aurais plus de clients…

Environnements, communautés, jeunesse, histoire

Stéphane Lambert : Toi, à titre personnel, tu travailles sur quoi, sur ton ordinateur ? Qu’est-ce que tu as installé comme exploitation ?

Fred Tep : J’ai un Kali Linux.

Stéphane Lambert : Voilà.

Fred Tep : Enfin, j’ai une Kali. Là, je te parle via une Kali. J’ai un deuxième système qui est une Debian. Mes serveurs, ceux de la maison, c’est tous du Ubuntu, parce que j’ai un Nextcloud et un OpenMediaVault. Et voilà. Et après, j’ai un Windows pour les trucs que je ne peux vraiment pas faire sur Linux.

Stéphane Lambert : Oui, quand tu fais un pot de miel ou alors un site d’attaque, ou alors effectivement un programme très grand public qui n’est pas distribué sur Linux.

Fred Tep : Oui. Moi, je bossais avec Photoshop, Illustrator et InDesign. Et du coup, ça, c’est compliqué quand même. Linux, ça reste difficile.

Stéphane Lambert : Gimp, c’est bien.

Fred Tep : Oui, mais surtout pour la partie InDesign, en fait. Moi, je n’ai jamais trouvé d’équivalent efficace.

Stéphane Lambert : InkScape !

Fred Tep : C’est plutôt pour la partie Illustrator.

Stéphane Lambert : Illustrator, tu as raison. Oui, tout à fait.

Fred Tep : Non, il y avait Scribus. Mais franchement, ça ne marche pas aussi bien qu’InDesign.

Stéphane Lambert : Non, et puis, on va être honnête. Adobe rajoute des trucs d’intelligence artificielle, des outils, des trucs sympas, flashy, très sexy. Alors que nos machins Linux, ils sont très orientés pro. Ils sont très dépouillés. Ils sont plus orientés efficacité que ludique.

Est-ce que c’est vrai qu’Apple est un peu plus sécurisé que Microsoft ? Qu’est-ce que tu en penses ?

Fred Tep : Alors oui, de base, c’est vrai. Apple, le noyau, c’est Unix. Donc, c’est la même marmite qui a servi à faire les Macs que les Linux. Donc, en tout cas, les mêmes principes de base. Donc, sur les droits utilisateurs, etc, c’est plus solide, c’est sûr.

Stéphane Lambert : Mais on peut passer quand même ? Parce qu’il y a encore parfois des réseaux Apple. Ils ont une suite de commerce, notamment avec gestion de cartes bleues, base de données, gestion des clients, poste de paiement, station poste et autres. En technologie Apple, c’est safe, ça, ou c’est un gruyère comme les autres ?

Fred Tep : Alors moi, je dirais que c’est un peu plus safe que Microsoft. Mais il y a toujours des failles. Moi, je ne suis pas du tout spécialisé Mac. Mais je sais qu’il y a des gars qui ne font que ça et ils passent quand même.

Stéphane Lambert : Le Chaos Computer Club en Allemagne existe toujours ?

Fred Tep : Je ne sais pas du tout.

Stéphane Lambert : J’avais des potes là-bas. Il y a des clubs de hackers aujourd’hui ?

Fred Tep : Oui. Alors, je vais beaucoup sur Hack the Box. C’est même plus qu’un club maintenant, parce que c’est un endroit où on peut s’entraîner à pirater des box ou des ordinateurs. Chaque semaine, il y a une nouvelle box et on va s’entraîner là-dessus. Ils ont développé là, depuis quelques années maintenant, Academy, où il y a des cours en fait. Du coup, on peut suivre ces cours-là et s’entraîner sur les box correspondantes pour progresser en la matière. Donc ça, moi, c’est ma plateforme préférée. Après, on va avoir TryHackMe, qui est un peu la même chose, mais le design est un peu moins joli, je trouve. Mais c’est quand même hyper efficace. Enfin, il y a tout ce qu’on veut là-dessus. Cocorico, nous, on a Root-Me, sur laquelle je vais de temps en temps. Donc ça, c’est pareil, c’est un endroit où on peut pirater des box. Après, avec les copains, on se retrouve dans des CTF. Donc un CTF, c’est un Capture the Flag. C’est une compétition dans laquelle il faut pirater une box. Et pour valider la box, il faut que tu donnes un flag. Et le flag, c’est juste un…

Stéphane Lambert : C’est le Quake des hackers 🙂

Fred Tep : Oui, c’est ça. Et voilà, après, on se retrouve sur Discord. Il y a plein de canaux différents. Alors IRC, moi, je ne l’ai plus. Mais Discord, c’est la plateforme où on va se retrouver beaucoup.

Stéphane Lambert : Il n’y a plus d’IRC ? On était sur Undernet et ce genre de choses….

Fred Tep : Si, ça existe toujours. Mais je crois que Discord prend quand même beaucoup le relais.

Stéphane Lambert : Oui, ça, il y a un mouvement de population…

Fred Tep : Tous les jeunes. Et moi, je suis un jeune hacker, mais je fais partie des vieux.

Stéphane Lambert : Oui, mais ça, tu vois, c’est une légende. Parce qu’on parlait à l’époque de l’informaticien qui était censé être très, très jeune. C’est parce que les choses étaient nouvelles. Elles étaient très nouvelles, donc les jeunes étaient dessus. Mais ces jeunes, d’il y a 20 ou 30 ans, ils ont grandi. Et ce n’est pas pour autant qu’ils ne savent plus rien faire, tu vois.

Fred Tep : Non, non, ça, je suis tout à fait d’accord.

Stéphane Lambert : Moi, j’ai croisé des gens de 55, 60 ballets. Les mecs, en C++ et autres, il faut les prendre. Ce n’est pas… Attention… :)))))

Fred Tep : Je ne disais pas ça pour ça.

Stéphane Lambert : Oui, oui, oui. J’en profite ! Je défends ma petite bannière aussi, tu vois:)))))))

Fred Tep : Non, mais c’est vrai que l’étudier le hacking, ça n’existait pas à notre époque. J’ai l’air d’un vieux con, là, mais c’est vrai. Et en fait, du coup, maintenant, il y a des écoles qui commencent à exister en France sur le net. Et du coup, la communauté de hackers, elle grandit énormément depuis quelques années. Et c’est vrai que quand tu vas dans les compètes, oui, alors tu en as quelques-uns avec des cheveux blancs. Mais la grosse majorité, c’est du jeune, très jeune.

Stéphane Lambert : Alors ça, c’est normal. C’est parce que les mecs, ils sont comme nous à l’époque. Ils sont en fac de maths ou en école d’ingénieur. Ça, ce sont les descendants spirituels des démomakers. Des mecs qui faisaient à l’époque de la démo, qui essaient de faire passer des programmes de 3D, de musique dans les 640 kilos de Microsoft, à l’époque. C’était des concours de prog qu’on avait, nous. Moi, j’étais le musicien des démomakers (voir Vediovis). Je faisais du fast tracker, ce genre de choses et autres. Aujourd’hui, si tu veux, ça n’existe plus tellement, la démo, parce que faire des tunnels en 3D, maintenant, ça n’a plus aucun intérêt. Les 640 kilos, on s’en moque. Mais les concours de prog s’orientaient comme ça. Et ce sont effectivement des petits jeunes qui sont en école d’ingé, qui sont… Ça, c’est normal, c’est générationnel.

Fred Tep : Oui, mais du coup, je pense quand même qu’il y a beaucoup plus de jeunes que des gens de mon âge. Moi, j’ai 46 ans, parce qu’il fallait vraiment chercher l’info pour pouvoir faire ce métier.

Stéphane Lambert : Oui, mais le truc de se prendre la tête et de faire des concours de prog, c’est un truc que tu fais à 20-25 balais, tu vois. Après, tu es dans une autre logique. Tu es dans une logique plus professionnelle, tu fais des choses de manière autre, différemment.

Fred Tep : Il y en a encore, il y en a encore qui viennent:)

Stéphane Lambert : Oui, je peux comprendre.

Évolutions, retour au local, l’IA

Stéphane Lambert : Est-ce que tu as un avis sur le marché, les évolutions à venir, dans quelle direction on va ? Est-ce que l’IA va tout résoudre ou tout compliquer ? Est-ce qu’il y aura encore de la place pour l’humain dans la technologie dans les années qui viennent ? De ta position, de ton point de vue à toi, qu’est-ce que tu en penses ?

Fred Tep : Moi, je me pose pas mal de questions sur le cloud, parce que vu ce qui se trame politiquement sur la souveraineté numérique, je pense que soit Microsoft et Google vont devoir s’adapter très fort, ce qu’ils sont déjà en train de faire grâce à l’RGPD, soit il y a beaucoup de gens qui vont revenir aux on-premises, donc les serveurs à la maison. Moi, par exemple, j’ai très peu de serveurs dans le cloud, j’en ai 2-3 et ils sont chez OVH. Mais ça, pour moi, ça va être une des grandes questions, la souveraineté numérique, pour ce qui est de l’intelligence.

Stéphane Lambert : Sachant qu’il y a des trous et des fuites régulièrement, mais qui sont massives, il faut le savoir. Une fois tous les 2-3 ans, tout saute.

Fred Tep : Oui, puis le cloud, les données, on ne sait pas où elles vont. Surtout si elles vont chez Google, on peut être à peu près sûr qu’ils vont récupérer les infos qui sont dessus. Amazon a essayé de rendre possible le chiffrement des disques chez eux, pour qu’on soit sûr que nos données ne soient pas exploitables chez eux. Mais bon, si c’est eux qui chiffrent, ils ont aussi la clé pour déchiffrer. Donc bon, ça, je ne sais pas.

Stéphane Lambert : Non, mais ça, il faut oublier. Même ProtonMail en Suisse a dû donner des informations suite à une requête judiciaire. Donc même eux, en Suisse, chez Proton, ProtonMail, je dis bien ProtonMail, si jamais l’administration judiciaire vient, finalement, tes emails, ils les ont. Ils peuvent les communiquer. Donc ça, il faut oublier la confidentialité.

Fred Tep : Il vaut mieux avoir le serveur chez soi.

Stéphane Lambert : Oui, tout à fait. Et puis de toute façon, en sécurité, ça, on l’apprend. Le serveur, il est mieux chez toi. L’information, elle est mieux dans un coffre, et elle est encore mieux dans ta tête.

Fred Tep : Oui, bien sûr. Et non, en plus, avec toutes les SBC, les Single Board Computer, donc Raspberry Pi, etc., Banana Pi, il y a tout ça. Avoir un serveur chez soi ou même en entreprise, ça revient plus si cher. Donc l’idée du cloud, c’était qu’on pouvait déporter notre infra pour des raisons de coûts. Mais avec la venue de ces petits ordinateurs-là, je pense qu’il y a une tendance qui va, ou en tout cas, ça va être entre les deux.

Stéphane Lambert : Toi, tu vois carrément une tendance d’un retour au client serveur, quelque part.

Fred Tep : Oui, mais on-premise (sur site, en local).

Stéphane Lambert : Oui, parce que le client serveur, c’était ça. On avait un serveur dans l’usine et puis il y avait des postes autour avec des bases de données qui facturaient au nombre d’ordinateurs connectés. Le web est arrivé, client serveur est arrivé 3 tiers, client serveur Internet, donc un serveur au milieu, le monde entier autour. Et là, effectivement, certaines personnes, maintenant, pour des raisons de propriété intellectuelle, de confidentialité, reviennent à un intranet local et remettent leurs données chez eux.

Fred Tep : Oui, ça, je pense qu’on va être vraiment entre les deux et voir rapatrier quelques… Alors, c’est dans les 10 prochaines années, parce que là, les gens sont encore en train de tout mettre sur le cloud, Azure, etc.

Stéphane Lambert : Donc, il y a encore de la place pour le sur-mesure.

Fred Tep : Oui, je pense, oui. Oui, oui. Et sur l’intelligence artificielle, alors oui, ça va détruire des emplois, ça, c’est sûr. Moi, je m’en sers tous les jours pour différentes tâches, mais quand il s’agit de générer du texte, parce que moi, j’aime pas faire ça, générer un mail, générer un texte pour de la communication, etc., c’est hyper efficace. Ensuite, est-ce que ça va tout tuer ? Non. Alors déjà, du point de vue de mon métier, je pense pas, parce qu’il suffira juste de… On va transiter, en fait. Au lieu de trouver des failles dans Microsoft, on va aller les chercher dans l’intelligence artificielle, dans le moteur. Ça va être ça, notre nouveau boulot. Je sais pas trop, c’est difficile à dire, mais je pense que ça va éclater plein de métiers, mais ça va en créer aussi plein d’autres, parce qu’il va falloir des gens pour bosser là-dedans, dans tous les cas.

Stéphane Lambert : Tu sais que t’as Chat GPT et les autres qui sont bridés, on va dire, de manière presque volontaire, pour ne pas attaquer trop de métiers. Tu essaieras de demander un thème astrologique à Chat GPT, tu verras qu’il est bridé pour pas casser les astrologues. Pareil, Google, limite beaucoup de fonctionnalités parce qu’ils ne veulent pas attaquer trop l’économie. Mais aujourd’hui, tu peux, si t’as de la puissance de calcul et de l’espace disque, te faire un modèle en local. Bon, il faut 2 Teras, 3 Teras d’espace disque. Tu mets un… Leon, Mycroft, voire revChatGpt… T’en as plusieurs, comme ça. Tu les éduques, tu les formes sur ton ordinateur en local. Bientôt, les tests d’intrusion, tu vas dire à ton assistant local de les faire lui-même…

Fred Tep : Ouais, alors bientôt, je sais pas encore quand ça va être.

Stéphane Lambert : Non, mais il y en aura bien qui va y penser, tu vois…

Fred Tep : Oui, oui, bien sûr, bien sûr. Non, mais il y a déjà. On automatise déjà beaucoup de tout ce qu’on peut. Pour moi, ça, c’est pas encore pour aujourd’hui parce qu’il y a des failles, en fait, que l’intelligence artificielle ne pourra pas trouver, parce que ça demande beaucoup d’imagination. Et cette imagination-là, elle est humaine. Ce n’est pas un processus automatisable. Il y a tout un tas de choses qui ne pourront pas.

Stéphane Lambert : Non, l’IA ne crée pas. Elle a une mémoire quasiment illimitée, elle fait des itérations, mais elle n’imagine pas.

Fred Tep : Ouais, c’est ça. Donc quand il va falloir… Là, les mecs qui sont très bons, on en a deux très bons auxquels je pense, là, par exemple. Chez nous, nous avons Roni Carta, qui est un petit génie, parce qu’il s’est fait embaucher chez Mano Mano quand il avait 18 ans. Il y a aussi Brice Augras, par exemple. Ils ont remonté des vues qui demandent l’exploitation de plusieurs failles différentes, en fait. Quand tu les combines, ces trois-là, enfin, je sais pas combien il y en avait, mais tu peux arriver à la faille ultime qui est pour nous la RCE (Remote Code Execution). C’est quand tu arrives à exécuter du code sur l’ordinateur que t’as envie de pirater. Et ce genre de failles-là, je crois pas qu’aujourd’hui, une IA soit capable de les exploiter. Ça va certainement venir, mais c’est pas pour tout de suite, tout de suite. J’ai le temps d’aller à la retraite, je crois.

Contact et Au revoir 🙂

Stéphane Lambert : Eh bien, écoute, merci beaucoup.

Fred Tep : Avec plaisir.

Stéphane Lambert : Si les gens veulent te joindre, comment font-ils ?

Fred Tep : Alors, sur LinkedIn, c’est pas mal. Sinon, j’ai un site internet et un formulaire de contact : http://fredtep.com

Stéphane Lambert : Oui, c’est une jolie page LinkedIn, et il y a un site internet avec un œil entre ouvert et un œil bien grand qui est bien fait. C’est très visuel. Ça sert à ça, un site web. Donner une impression visuelle et un formulaire de contact 🙂

Fred Tep : C’est mon passé de graphiste.

Stéphane Lambert : Oui, il remplit très bien son rôle.

Merci de nous avoir consacré ces 45 minutes. Je sais que tu es très pris. C’est très gentil à toi. Et puis, à bientôt !

Fred Tep : Merci à toi. À très bientôt.

https://fredtep.com.com

https://www.linkedin.com/in/fred-tep-b58398161/

Contactez-nous pour demander un rendez-vous téléphonique !

0 commentaire